4. Synthèse chronologique

Découverte de l'attaque Brickstorm

Sources : CISA, IT-Connect, SOC Prime.

Caractéristiques :

- Création de machines virtuelles cachées pour le pivotement.

- Clonage de VM existantes pour voler des identifiants administratifs.

- Persistance via des services système et des scripts internes.

- Communications camouflées (HTTPS, WebSockets, DNS over HTTPS).

Objectifs : Espionnage à long terme et maintien d'un accès persistant aux datacenters.

Attribution : Groupe lié à la Chine, spécialisé dans les intrusions de longue durée.

Schéma de l'attaque Brickstorm (Source : SOC Prime, décembre 2025).

Panne mondiale de Cloudflare liée à React2Shell

Sources : Numerama, IT-Connect, LeMagIT.

Cause : Modification urgente du WAF de Cloudflare pour contrer l'exploitation massive de React2Shell.

Impact : 28% du trafic HTTP mondial interrompu pendant 25 minutes.

Conséquences : Indisponibilité temporaire de milliers de sites, démonstration de la dépendance critique aux services cloud.

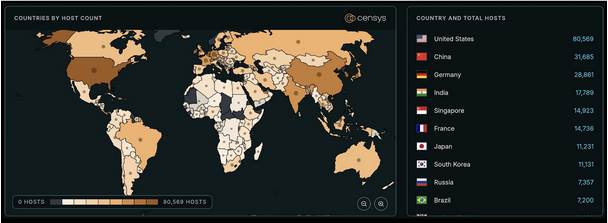

Pays touchés par l'exploit React2Shell (Source : Censys, décembre 2025).